前言

深信服PT1-AF实验考试

实验练习可以去深信服的在线实验平台(链接如下):

深信服在线实验平台 (sangfor.com.cn)![]() https://hol.sangfor.com.cn/#/hol实验考试其实就是把所有的每一部分实验综合了起来

https://hol.sangfor.com.cn/#/hol实验考试其实就是把所有的每一部分实验综合了起来

以下内容仅做参考,不确保一样

实验拓扑图

IP地址及端口规划

| 设备名称 | 端口类型 | 端口描述 | IP地址 | 备注 |

| 总部AF1 | 管理 | eth0 | 192.168.0.20/24 | admin/Sxf@2022 |

| 路由 | eth1 | 172.16.10.1/24 | ||

| 路由 | eth2 | 10.10.0.200 | 电信出口 | |

| 路由 | eth3 | 45.96.0.200 | 联通出口 | |

| 心跳 | eth4 | 5.5.5.1/30 | ||

| eth5 | 6.6.6.1/30 | |||

| 总部BBC | 管理 | eth1 | 192.168.0.30/24 | admin/Sxf!2345 |

| 业务 | eth0 | 172.16.20.2 | ||

| 分支AF | 管理 | eth0 | 192.168.0.24 | admin/Sxf@2022 |

| 路由 | eth1 | 172.16.50.254 | ||

| 路由 | eth2 | 10.20.0.200 | ||

| 路由 | eth3 | 45.98.0.200 | ||

| 分支PC | 远程 | / | 192.168.0.102 | user/Win#@desk |

| 业务 | / | 172.16.50.100 | ||

| 总部PC | 远程 | / | 192.168.0.105 | user/Win#@desk |

| 业务 | / | 172.16.10.100 |

实验内容

1.高可用性配置

总部AF-1和总部AF-2为主备部署,总部AF-1为主机,总部AF-2为备机。(除配置过程外,配置成功后,需在主机和备机的首页分别对结果进行截图上传)

- 登录总部AF-1(192.168.0.20),配置接口地址,并定义接口对应的区域:在【网络】-【接口】-【物理接口】中,选择eth3作为外网接口,选择路由类型,区域选择自定义的外网区,勾选WAN口属性,配置IP ,选择eth1作为内网接口,选择路由类型,区域选择自定义的内网区,配置IP。

- 主机(总部AF-1)(192.168.0.20)配置心跳口。进入【网络】-【接口】-【物理接口】选择eth4口配置心跳口IP地址,本实验中设置为5.5.5.1/30。eth5口配置数据同步接口地址,本实验中设置为6.6.6.1/30。

![]()

- 主机(192.168.0.20)配置心跳线路。在【系统】-【高可用性】-【双机热备】选择[配置]勾选<启用>,运行模式勾选<主备备份>,填写规划好的对端心跳口IP地址5.5.5.2和数据同步接口地址6.6.6.2。

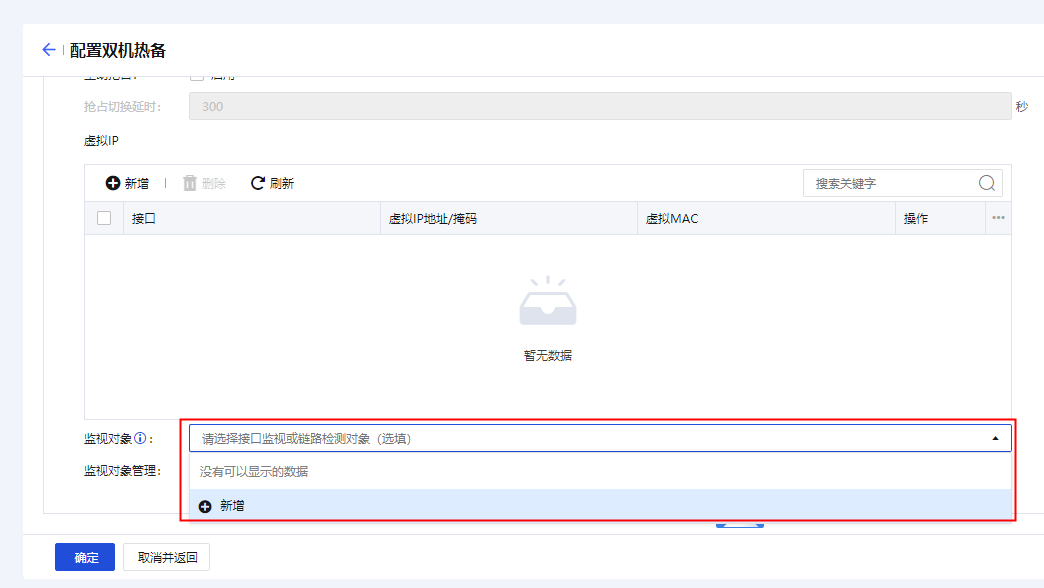

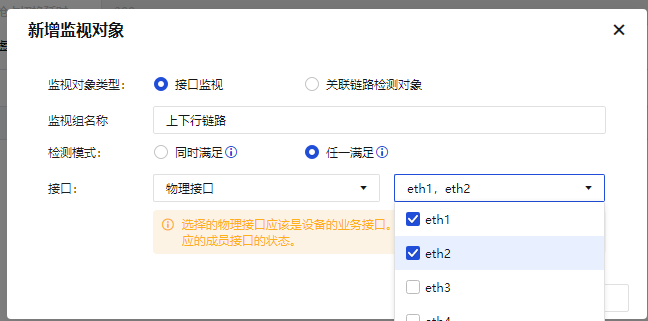

- 主机配置监视网口。在【系统】-【高可用性】-【双机热备】选择[配置],点击<展开监视对象>,接口监视点击<新增>。填写名称,检测模式选择<任一满足>,接口选择<物理接口>,勾选<eth1>和<eth2>,点击<确定>。在[组0]中选择创建的<监视对象>随后点击保存。

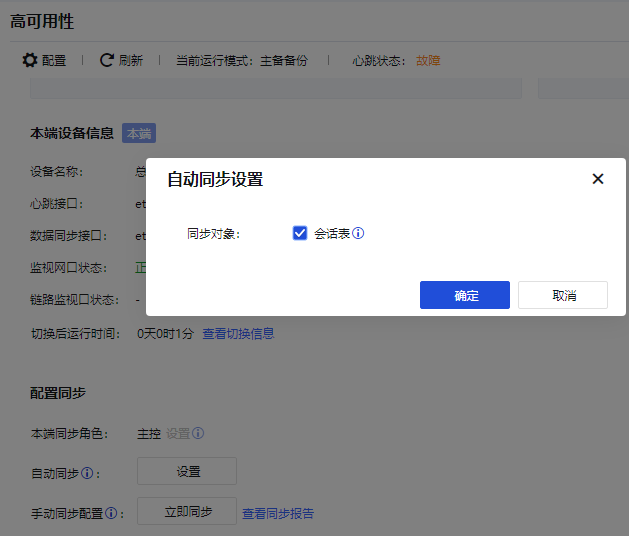

- 接着来到主机配置同步信息。在【系统】-【高可用性】-【配置同步】查看到自动同步的[同步对象],点击<确定>。

- 备机(AF-2)(192.168.0.21)配置心跳口。备控配置心跳口。进入【网络】-【接口】-【物理接口】选择eth4口配置心跳口IP地址,本实验中设置为5.5.5.2/30。eth5口配置数据同步接口地址,本实验中设置为6.6.6.2/30。

![]()

- 备机配置心跳线路。在【系统】-【高可用性】-【双机热备】选择[配置]勾选<启用>,运行模式勾选<主备备份>,填写对端心跳口IP地址5.5.5.1和数据同步接口地址6.6.6.1。

- 随后分别到主机和备机首页查看系统双机状态。

2.地址转换配置

a.总部AF-1配置[源地址转换],使总部PC-1可以正常访问互联网。

b.总部AF-1在[服务/自定义服务]界面中新增服务,服务名称为“BBC”,添加协议<TCP:5000>c.总部AF-1配置[目的地址转换],源区域为[电信出口],源地址为<全部>,访问目的地址为<10.10.0.200>,服务为<BBC>时,转换为地址<172.16.20.2>,端口转换为<5000>。

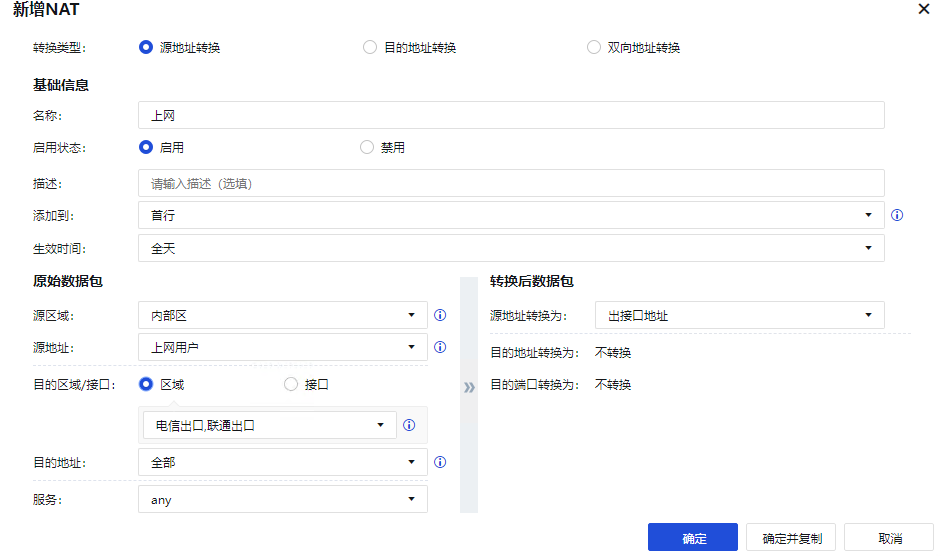

- AF-1(192.168.0.20)在【策略】-【地址转换】-【IPv4地址转换】点击【新增】。

- AF-1(192.168.0.20)在【策略】-【地址转换】中,新增NAT,配置源地址转换,源区域选择自定义的内网区,源地址选择自定义的内网(也可以选择全部),目的区域选择出口区域,目的地址为全部,服务为any,源地址转换为出接口地址。

- 登录总部AF-1(管理IP:192.168.0.20),在【对象】-【服务】-【自定义服务】中点击<新增>,添加接入端口。

- 在【策略】-【地址转换】界面,点击<新增>,填写参数信息

3.应用控制策略

限制分支用户访问购物网站。

- 【策略】-【访问控制】-【应用控制策略】,点击<新增>。

- 选择[源目的地址/区域],应用选择[购物],动作选项选择<拒绝>。

4.安全策略配置

在分支AF,配置安全防护策略,达成以下目标:

a.在分支AF设备配置安全策略,通过xhack 工具进行测试,实现http应用隐藏,web 弱口令防护

b.配置目的区域<L3_trust_A>,目的地址<内网用户>,源区域<L3_untrust_B,L3_untrust_C>,源地址<全部>,业务访问场景<访问源未经过源地址转换成CDN>

c.监证结果需要在分支Server开启xhack靶机,在互联网PC访问 http://10.20.0.200查看应用隐藏。(右键检查→Network→刷新→选择网站)

d.在互联网PC访问 https://10.20.0.200/DVWA/login.php,使用用户名密码admin/admin进行登录,在分支AF上查看web 弱口令检测。

- 【对象】-【安全策略模板】-【Web应用防护】,点击<新增>。

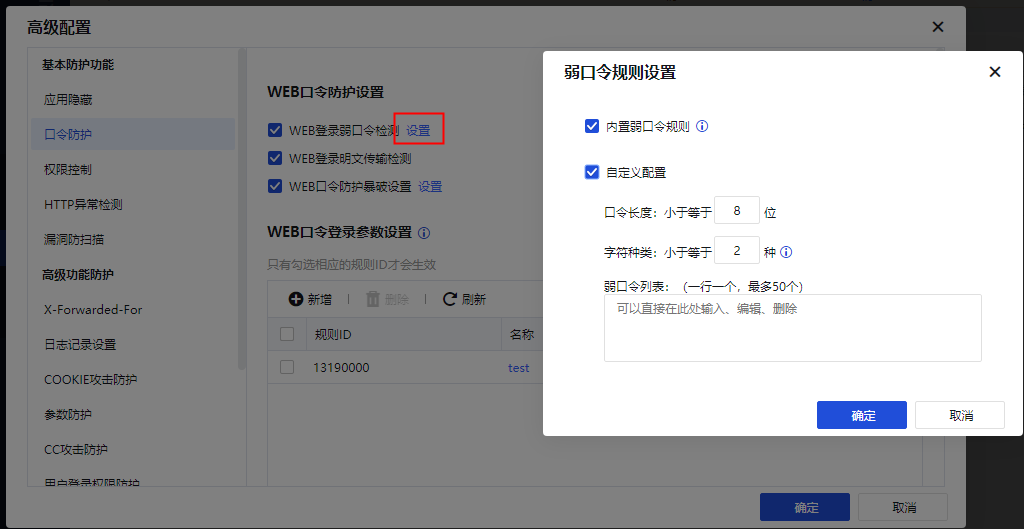

- 口令防护:在[高级设置]中,选择[口令防护],在[WEB口令登录参数设置]中,点击<新增>。

- 填写规则参数信息。

- 填写[WEB弱口令检测]。

- 填写[WEB口令爆破防护设置]。

- 勾选创建的自定义口令防护规则。

- 设置弱口令规则

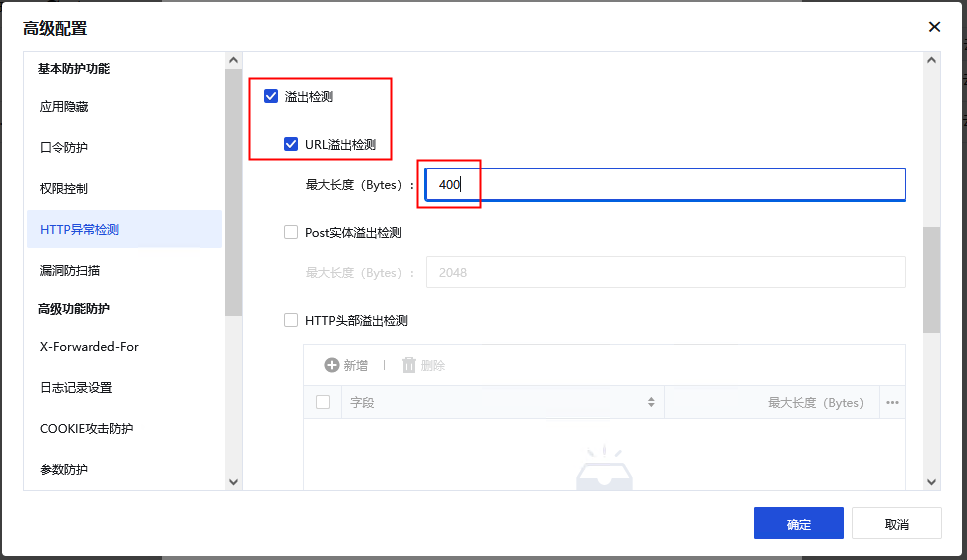

- HTTP异常检测:在[高级设置]中,选择[HTTP异常检测]。

勾选<方法过滤>,勾选<PUT>方法。

- 勾选<溢出检测>和<URL溢出检测>填写[最大长度(Bytes)]。

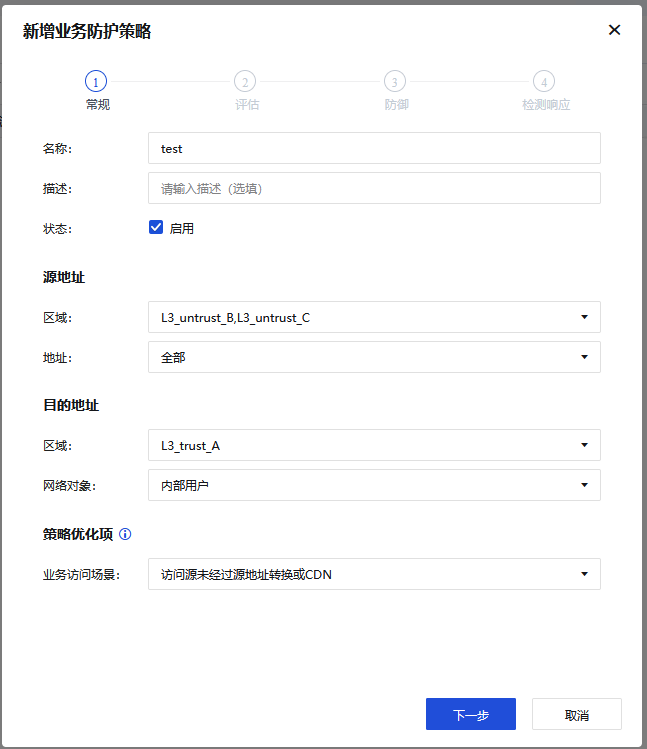

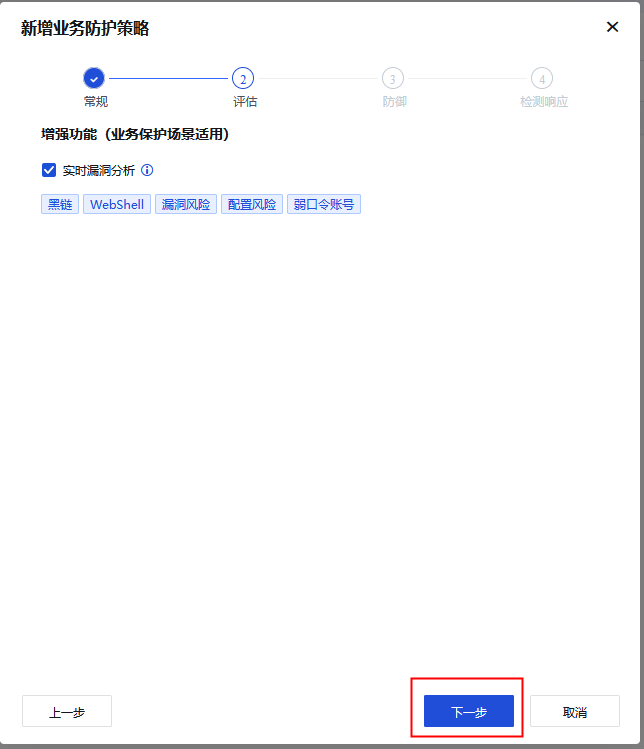

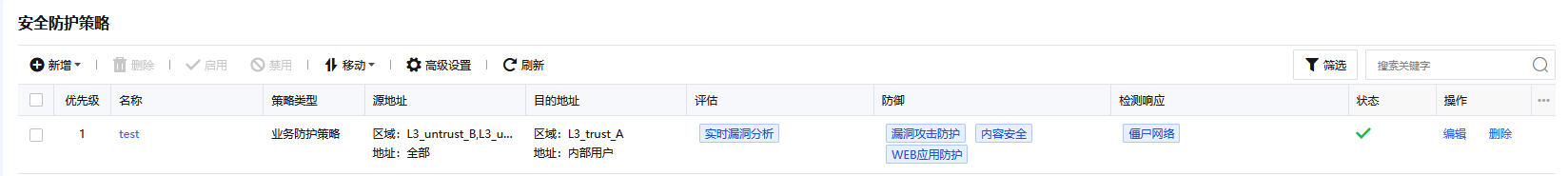

- 【策略】-【安全策略】-【安全防护策略】,点击<新增>,新增[业务防护策略]。

- 填写参数信息,源区域及地址选择外网区域及地址。目的区域及地址选择内网区域及地址。点击<下一步>。

- 点击<下一步>,在[增强功能]中,勾选<Web应用防护>,选择创建的[Web应用防护模板],动作选择[拒绝],点击<下一步>。

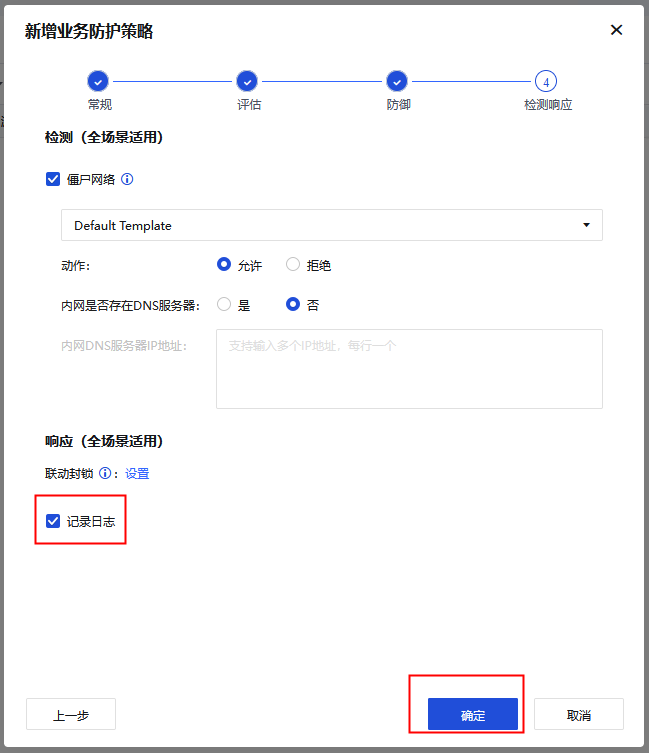

- 勾选<记录日志>,点击<确定>。

检测:

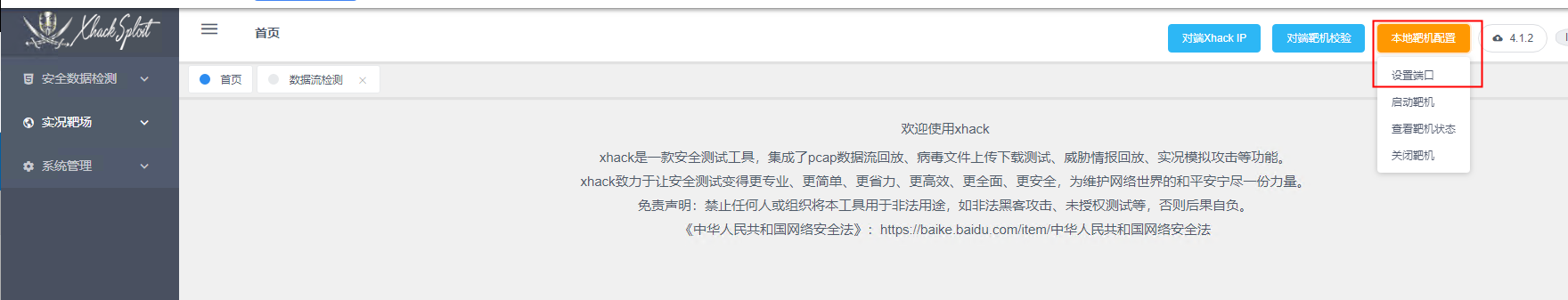

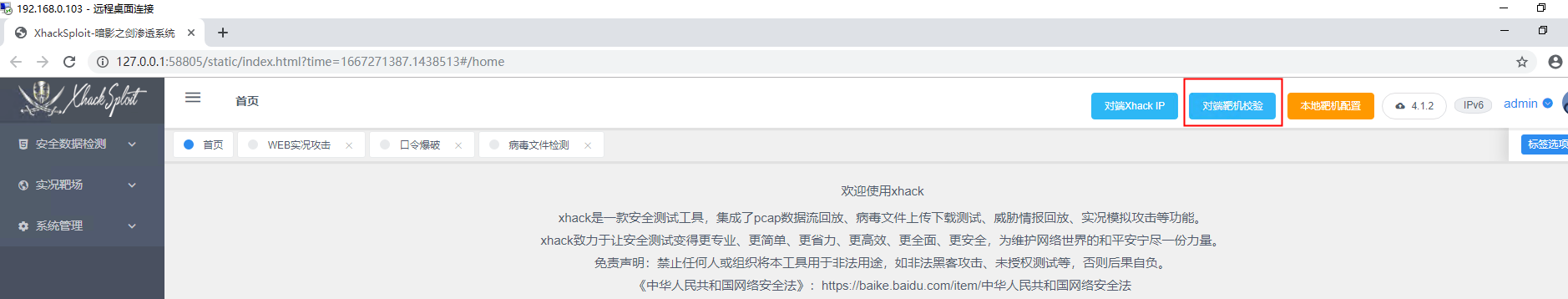

- 远程登录分支Server(管理IP:192.168.0.104)和互联网PC(管理IP:192.168.0.103),分别运行xhack_Sploit。

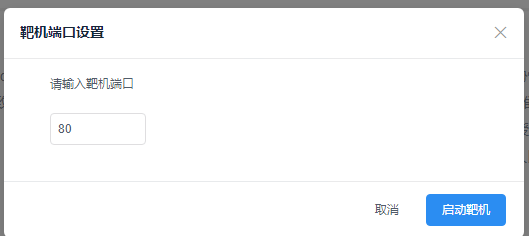

- 分支Server端(管理IP:192.168.0.104)设置为靶机。登录xhack后,靶机端口设置为“80”,并点击启动靶机。

- (可选)如果运行xhack没有弹出界面,可以在右下角找到图标,右键点击图标,点击<启动WebUI>。

![]()

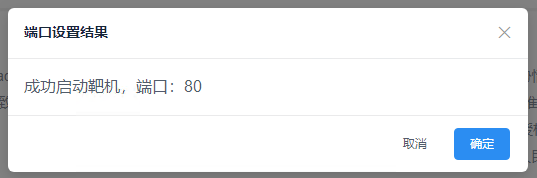

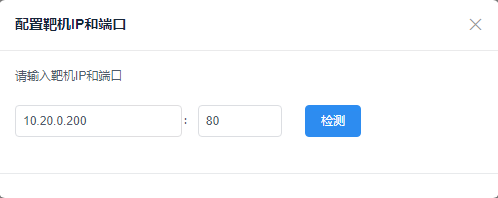

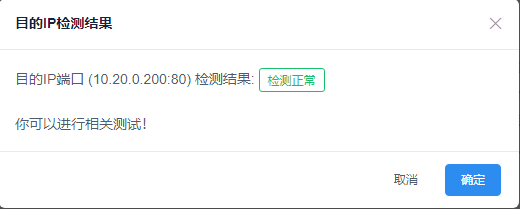

- 互联网PC为攻击发起主机,点击[对端靶机校验],输入靶机IP(分支Server在分支AF上做了DNAT设置10.20.0.200)和端口,进行检测。

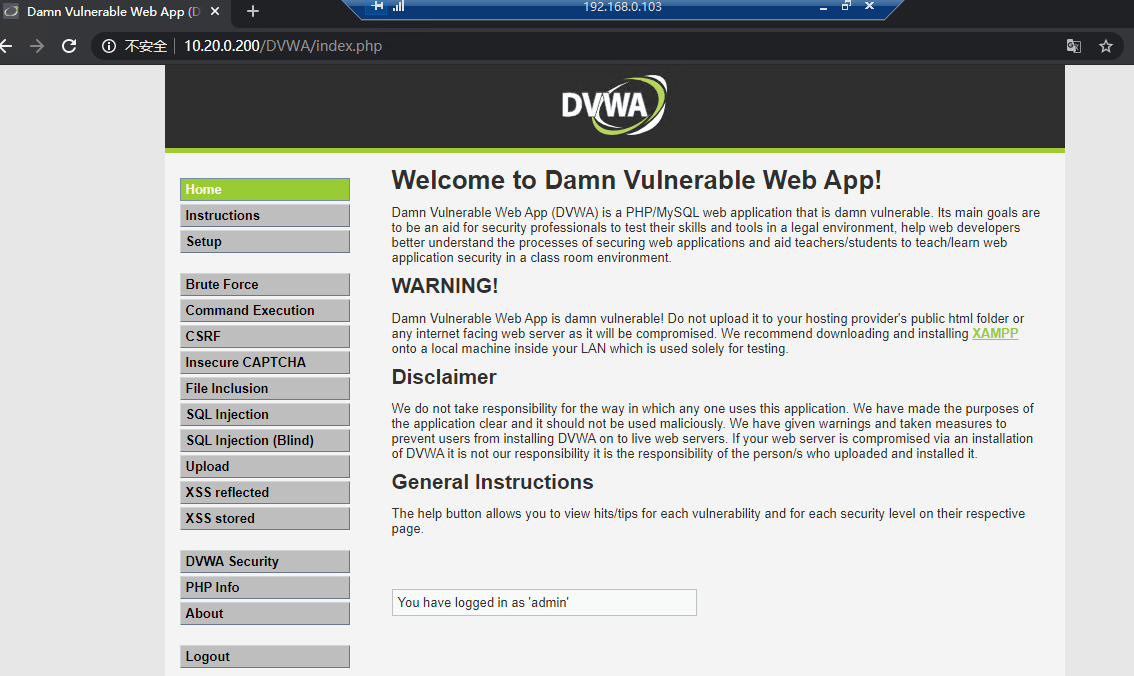

- 互联网PC(管理IP:192.168.0.103)访问 http://10.20.0.200/DVWA/login.php,输入正确的账号密码admin/admin登录。

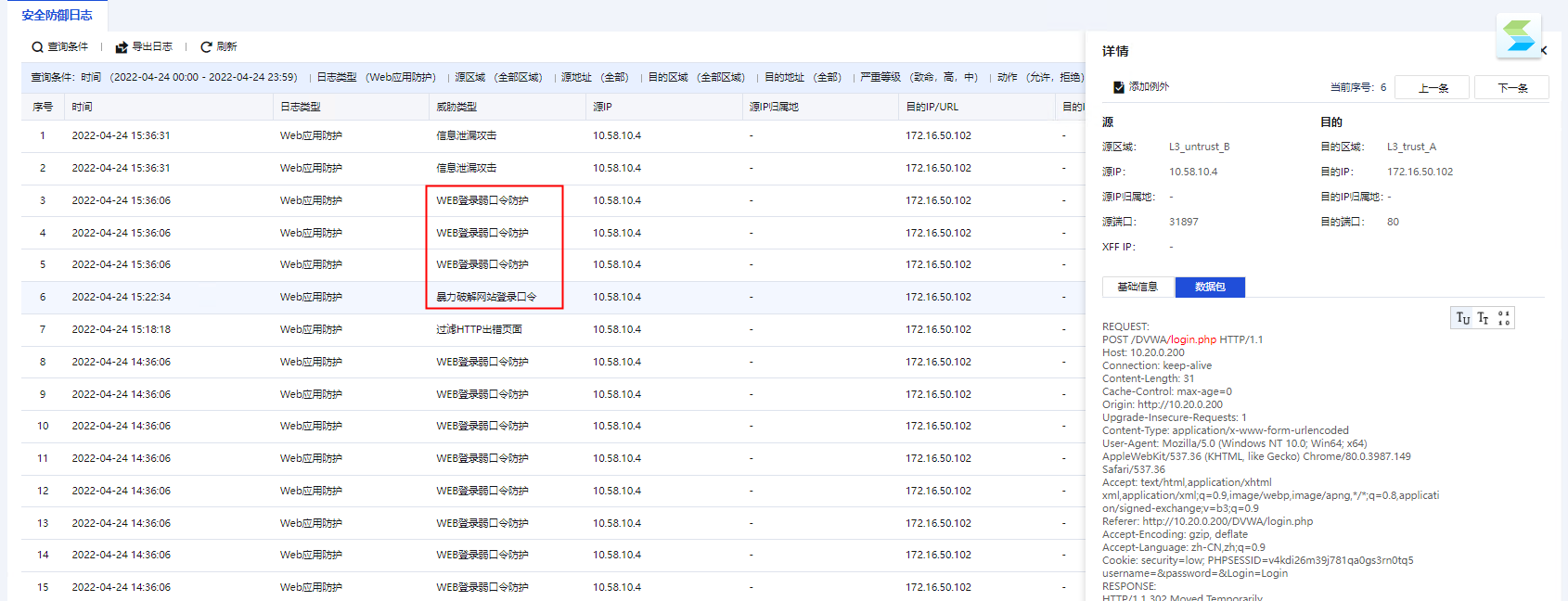

- c.查看【安全日志】-【安全防御日志】,查看到弱口令检测和口令爆破。

5.设备接入BBC

总部AF1及分支AF设备接入BBC,分支AF设备名称设置为<北京分支AF>,总部AF1设备名称设置为<深圳总部AF>。

- BBC(管理IP:192.168.0.30)设备使用单臂模式部署(管理-系统设置-网络设置),设置好BBC设备的LAN口及网关地址。设置完网络设置之后,BBC设备即可自动生成指向网关地址的默认路由。

- 查看BBC设备的授权信息(管理-序列号-在线授权),如果未进行授权即可使用在线授权的方式完成设备授权。

- 在BBC(管理IP:192.168.0.30)控制台[设备]处进行配置,新增分支接入账号名称,填写对应的接入账号信息,接入密码自定义,以提供给总部和分支设备进行接入。

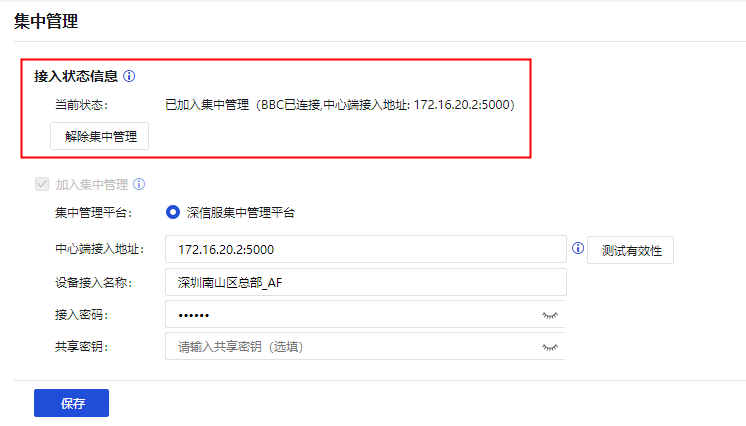

- 以总部端AF(管理IP:192.168.0.20)举例,在AF设备的[系统]-[集中管理]处进行配置,填写对应的中心端BB接入地址。由于总部端AF与BBC同属一个内网中,此时总部AF直接通过内网地址接入到BBC中,填写对应的设备接入名称,接入密码等信息(接入密码填写刚刚BBC上的接入密码,需保持一致)。具体如下图所示:

- 以分支端AF(管理IP:192.168.0.24)举例,在AF设备的[系统]-[集中管理]处进行配置,填写对应的中心端BB接入地址。由于分支端AF通过互联网环境访问BBC,此时分支AF填写对应的互联网映射的地址接入到BBC中,填写对应的设备接入名称,接入密码等信息。具体如下图所示:

- 总部AF与分支AF中心端接入BBC之后,BBC上即可看到设备已经接入并会成功显示分支所在地图的位置。

- 在BBC设备端可以通过远程登录的方式,远程访问到对应的分支设备。

- 通过远程接入的方式,即可在BBC设备上跳转到分支设备控制台界面。

6.策略模板下发

在总部BBC上传AF的镜像文件(镜像文件在跳板机桌面),在总部BBC上创建AF的策略模板,通过策略模板的方式,将安全策略下发给北京分支策略。策略如下:

PS:BBC 默认解控密码: dlanrecover

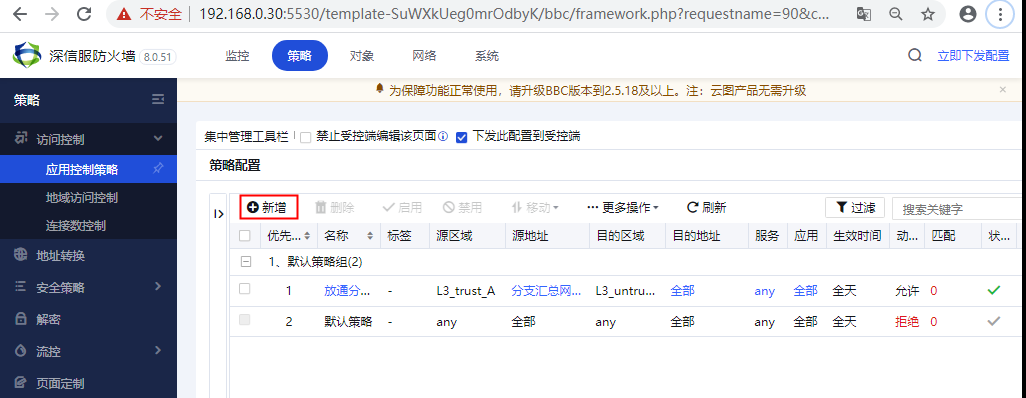

【应用控制策略】

源区域: any

源地址:全部

目的区域: any

目的地址:全部

动作选项:允许

生效时间:全天

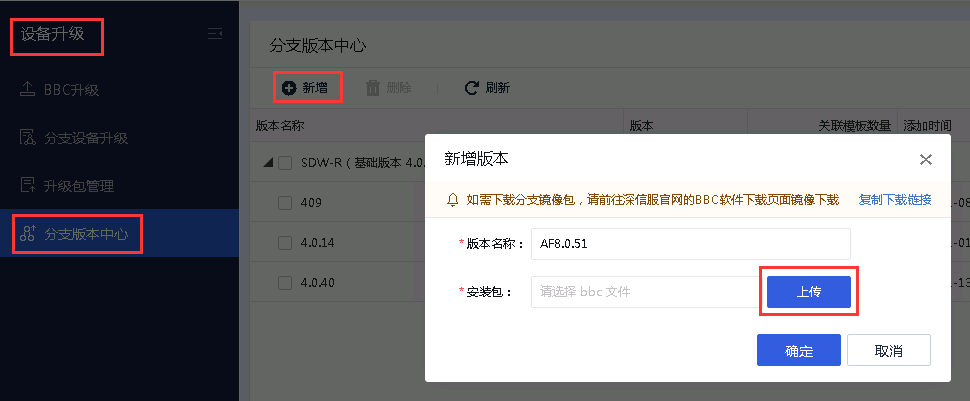

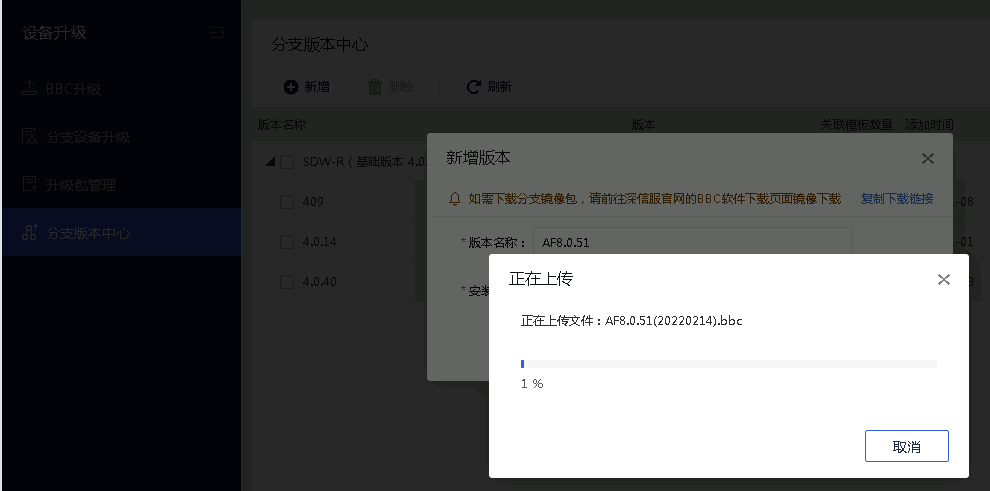

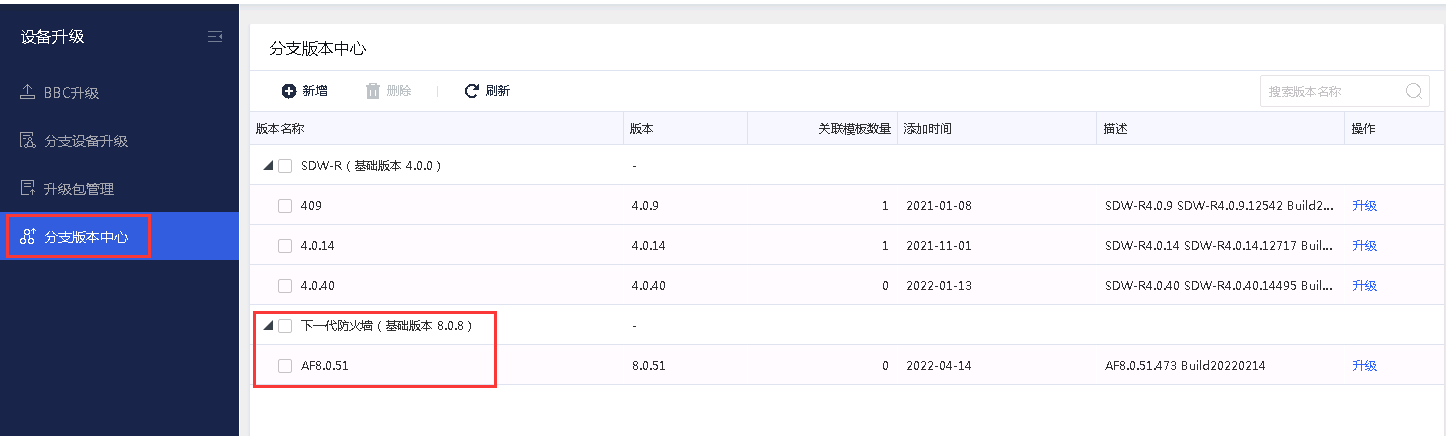

- 在BBC控制台-[管理]-[设备升级]-[分支版本中心],选择新增填写对应的版本名称,选择上传AF的.bbc镜像安装包进行AF镜像文件的导入。

- 选择对应的镜像文件安装包,进行导入,镜像文件安装包可通过bbs社区进行获取。(此处文件已放置桌面)

- 选择对应的镜像文件之后,点击上传,即可将镜像文件上传到BBC设备上。

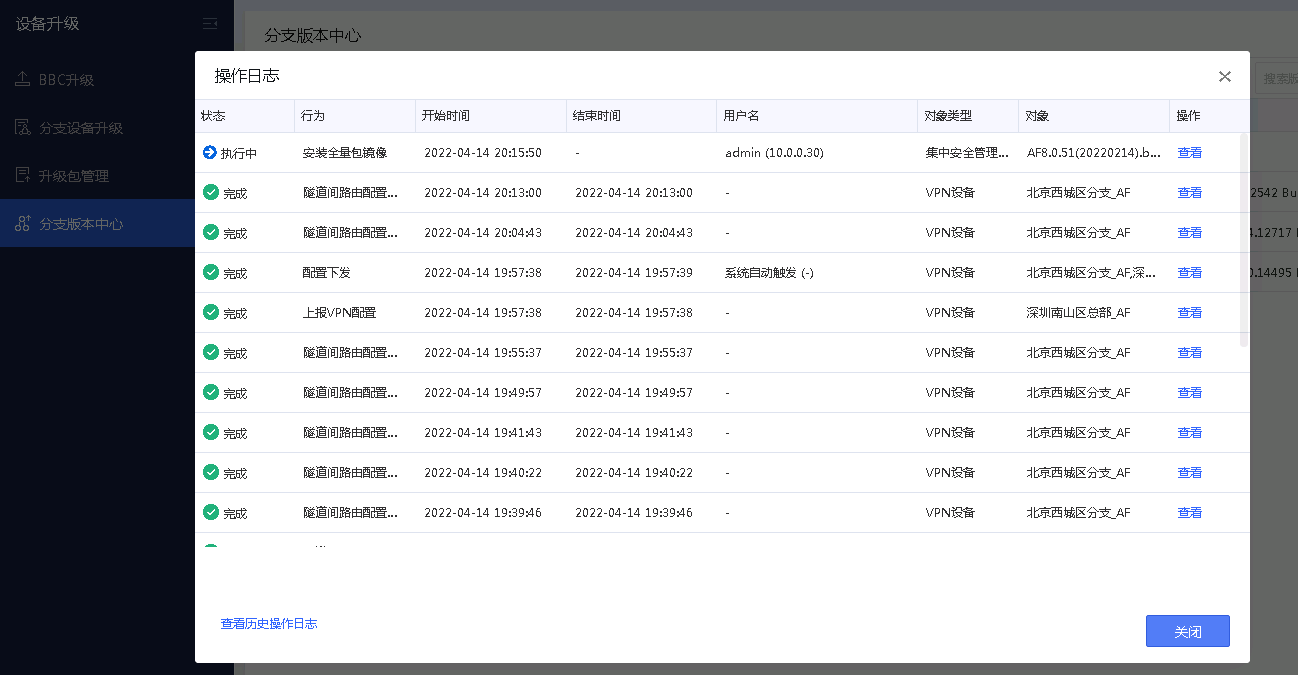

- 上传完成之后,可在操作日志上进行镜像导入过程查看。

- 镜像文件导入成功之后,即可在分支版本中心查看到对应的版本镜像文件。

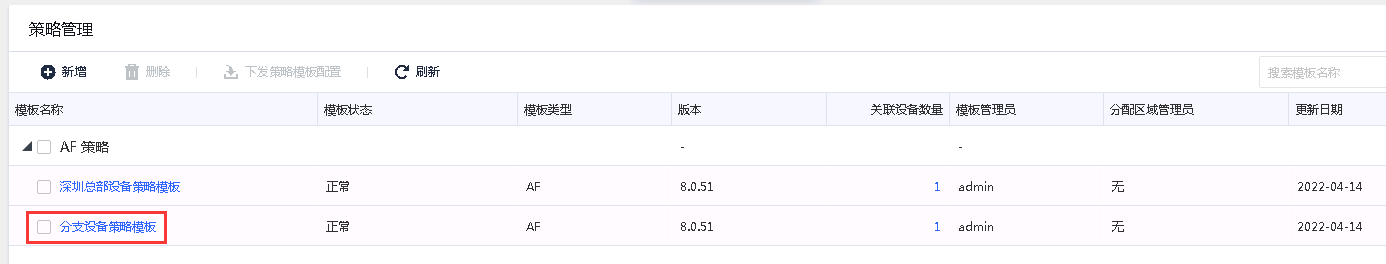

- 镜像文件导入成功之后,即可在BBC控制台-[策略]-[策略管理]处,新增对应的策略模板,以便将策略模板的配置下发到关联的设备上。由于总部端AF设备与分支端AF设备的安全防护策略不一致,此时在BBC针对总部端设备与分支端设备进行策略模板创建。

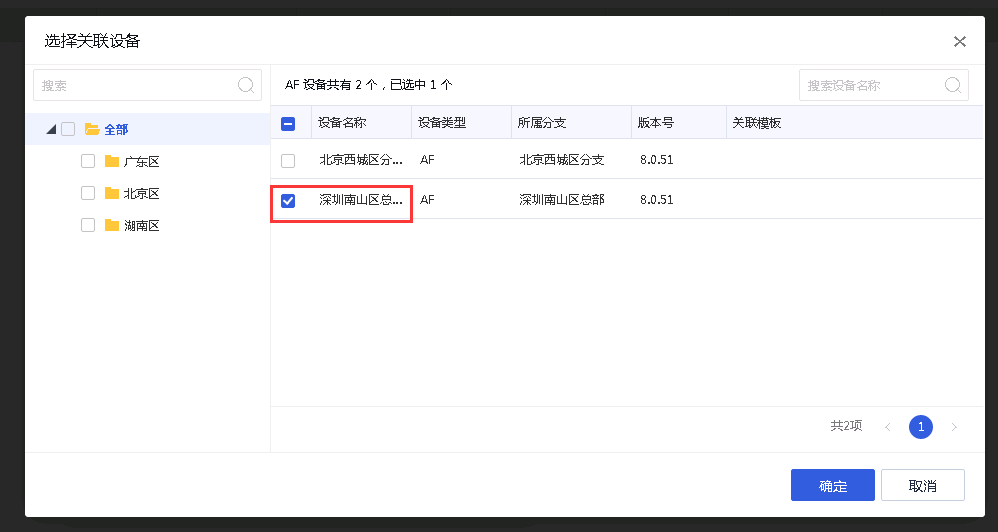

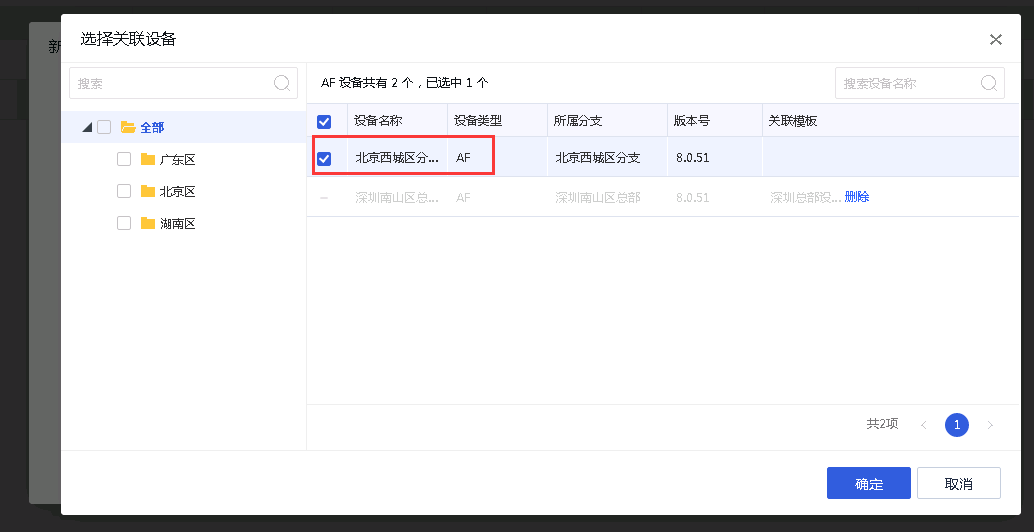

- 总部端策略模板选择对应的总部端AF设备进行关联。

- 创建一个分支端策略模板,选择关联对应的分支设备以便可针对分支设备进行策略的统一下发。

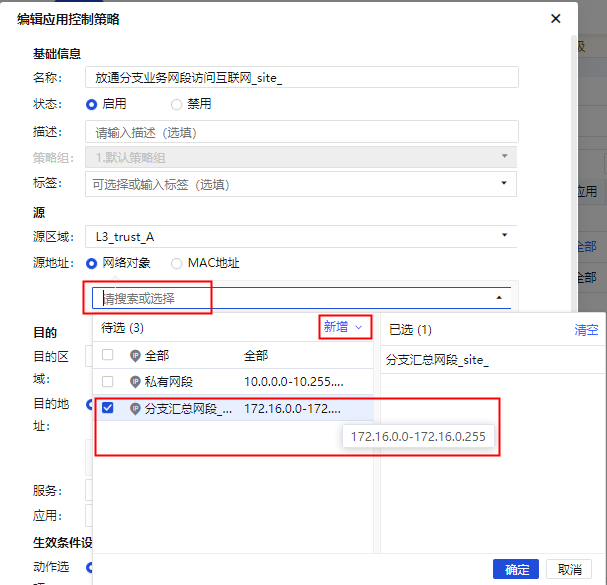

- 创建完成策略模板之后,即可进入到策略策略模板中,进行策略配置并下发到分支端。

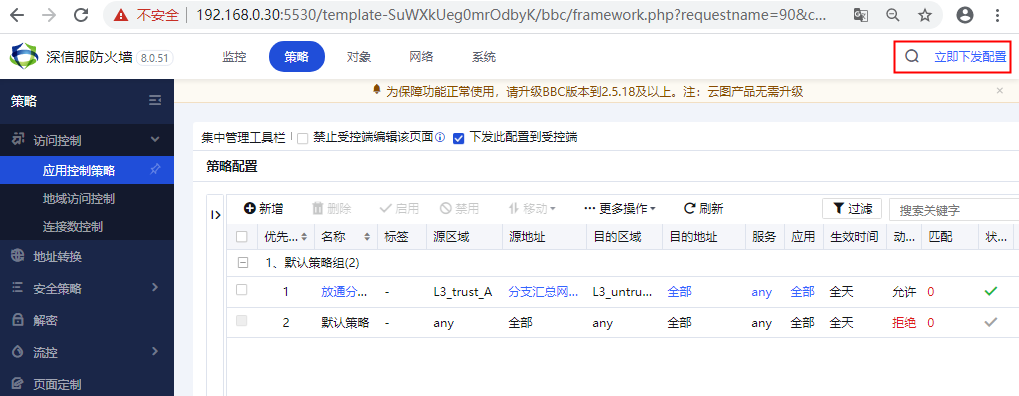

- 进入策略模板配置界面之后,即可进行策略配置,此场景中[应用控制策略]进行的应用控制策略的配置,当配置完成之后,即可选择右上角的[立即下发配置]即可将配置下发到分支端。

7.SANGFOR VPN连接建立

在总部AF1配置SANGFOR VPN。

a.总部AF1和分支AF的SANGFOR VPN隆道建立完成b.配置前需要配置总部的eth3口

c.配置前需要分别在总部AF1和分支AF配置默认路由

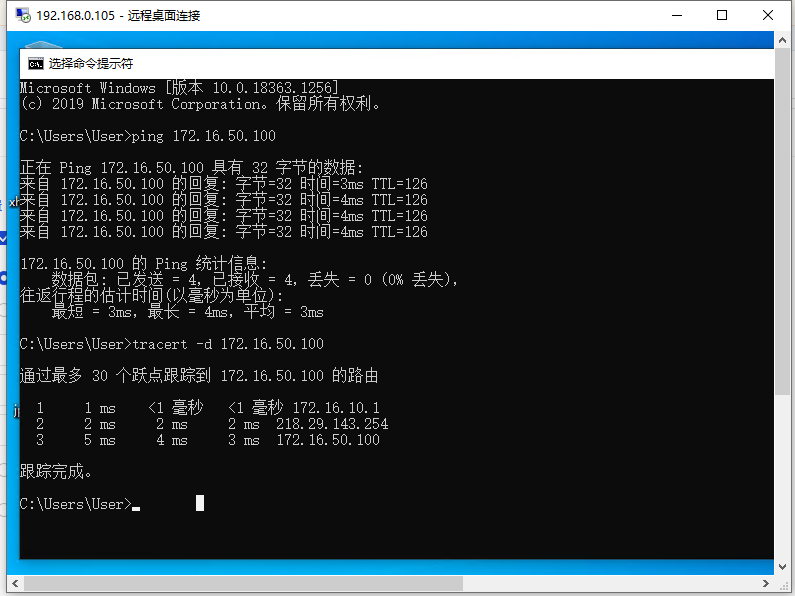

d.总部PC在命令行窗口执行“tracert 172.16.50.100”可以看到总部访问分支经过VPN

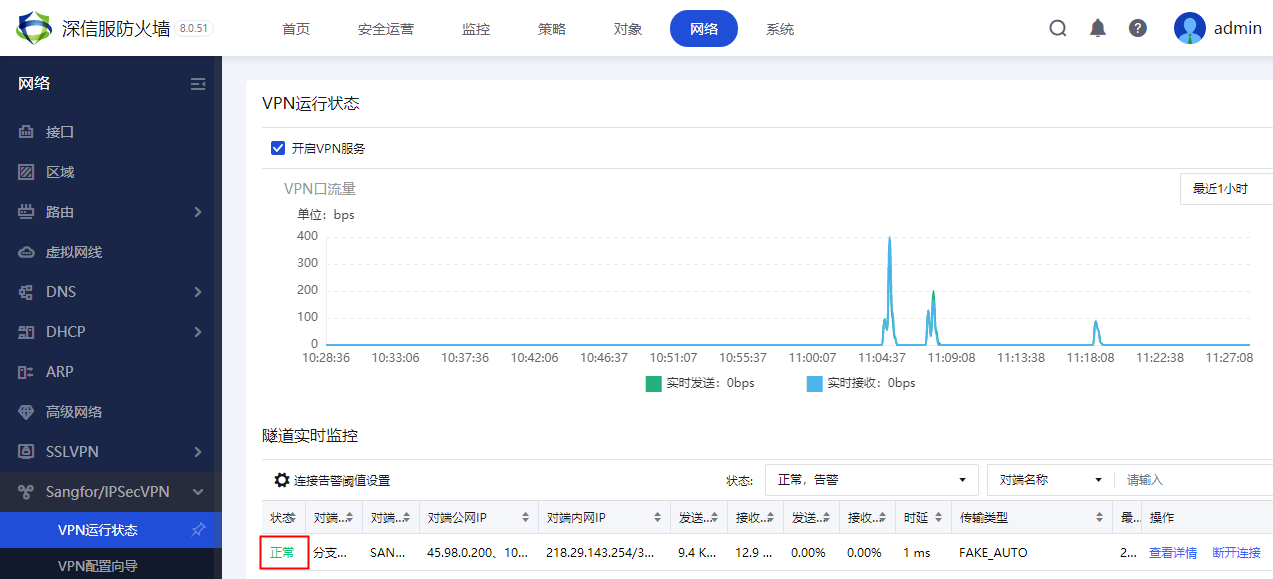

- 在总部端设备[网络]-[Sangfor/IPSec VPN]-[VPN运行状态]中启用VPN服务,保证VPN服务状态是正常的,如下图所示:

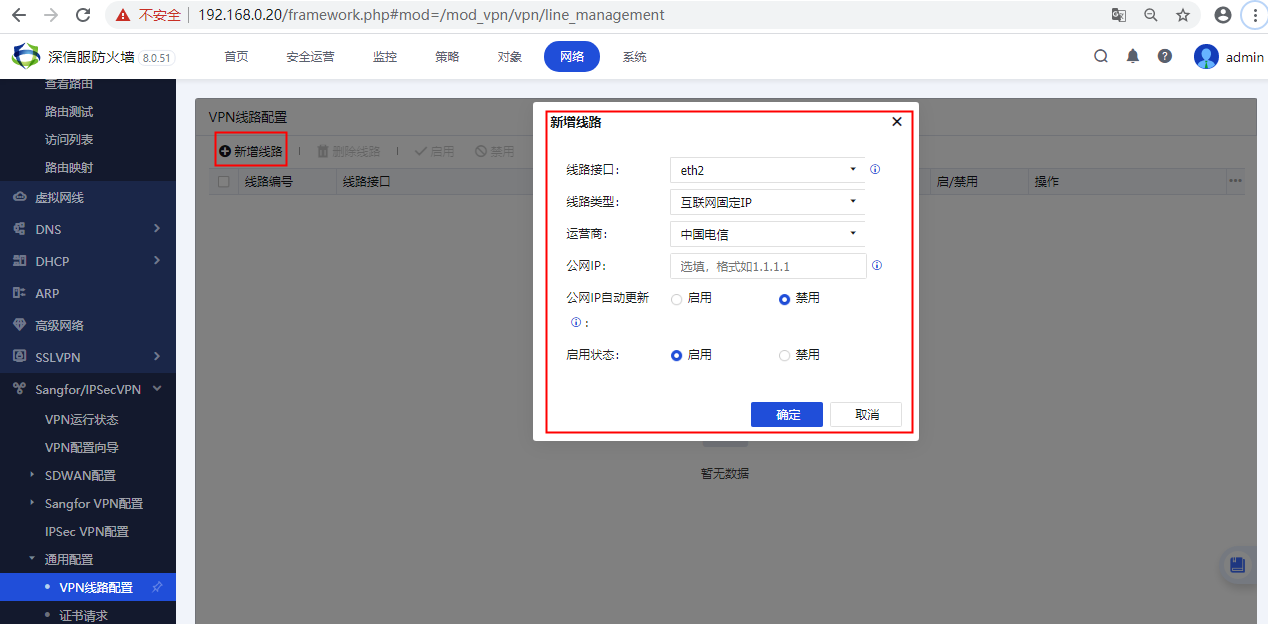

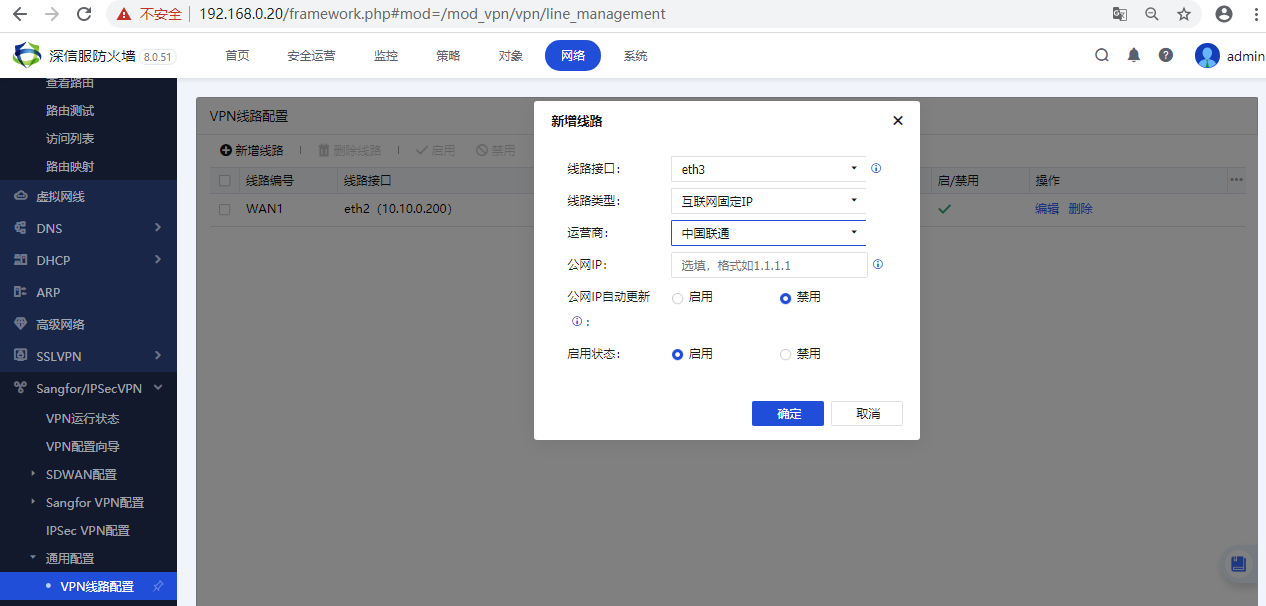

- 点击[通用配置]-[VPN线路配置],配置VPN线路与WAN口线路进行绑定,用于绑定VPN线路信息,保证有可用的VPN线路,如下图所示。

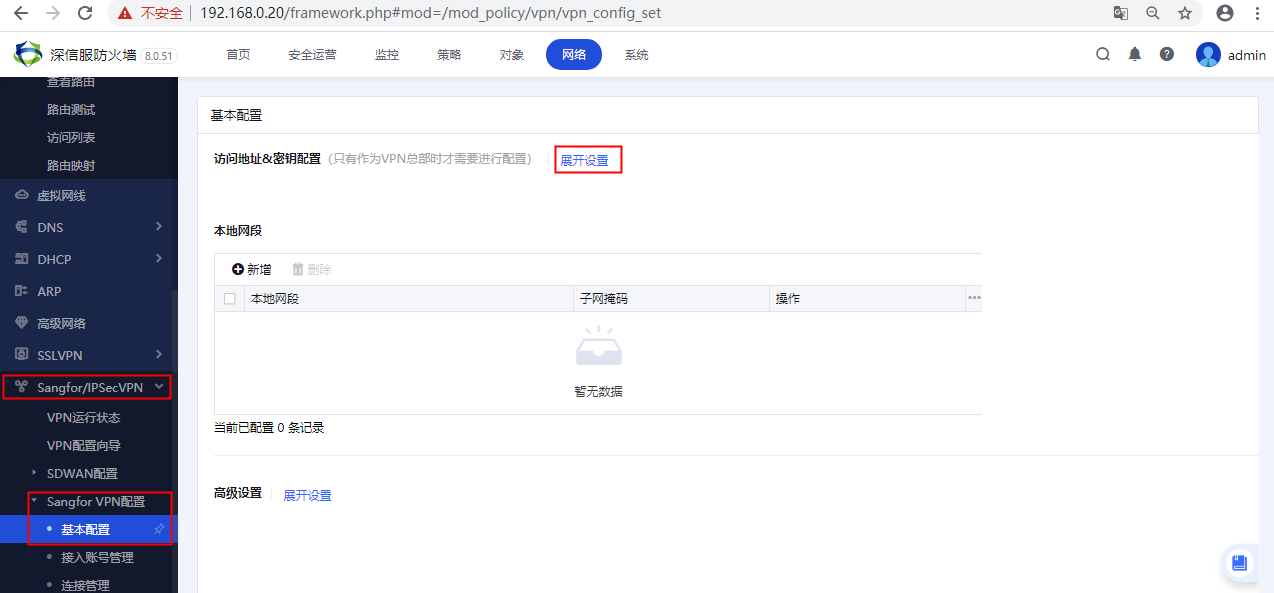

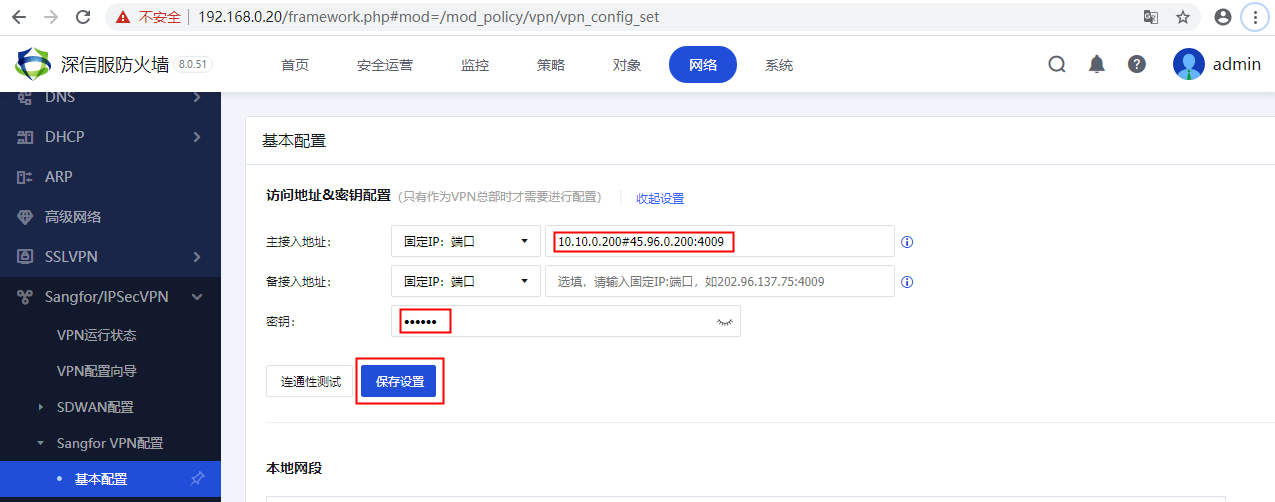

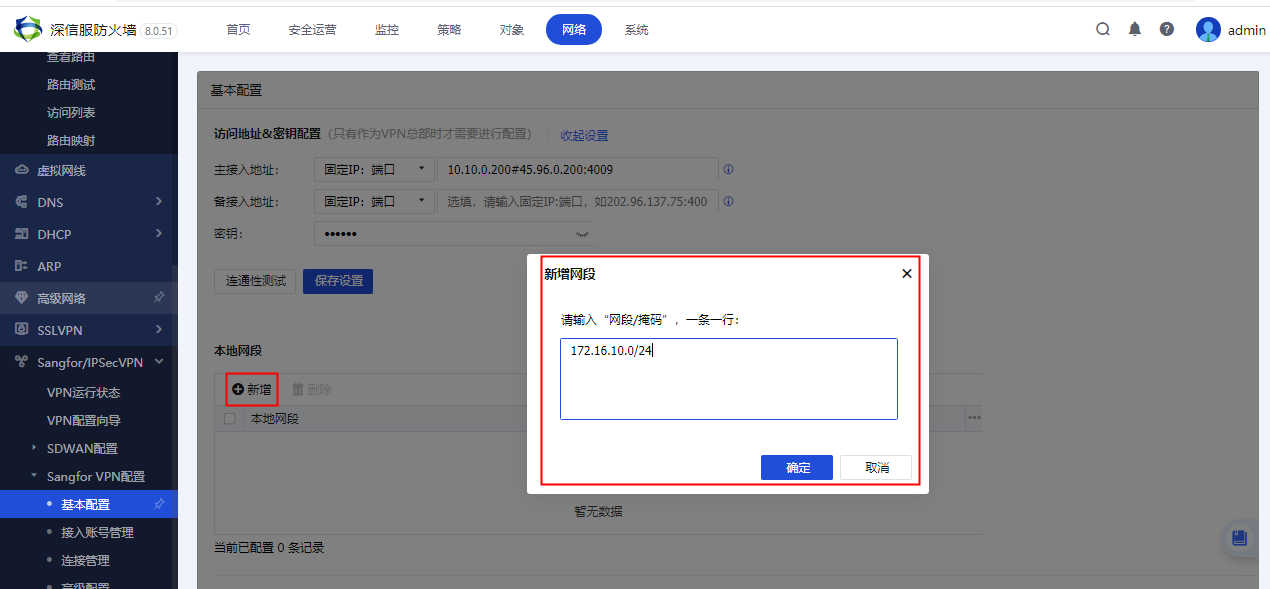

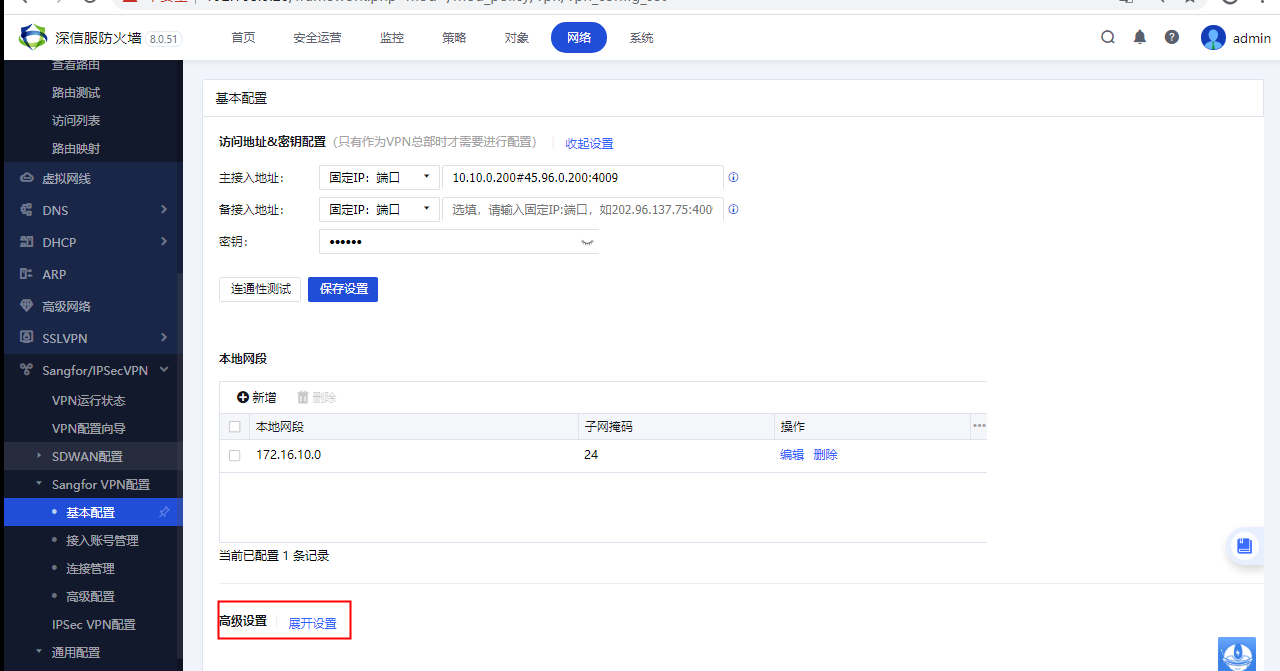

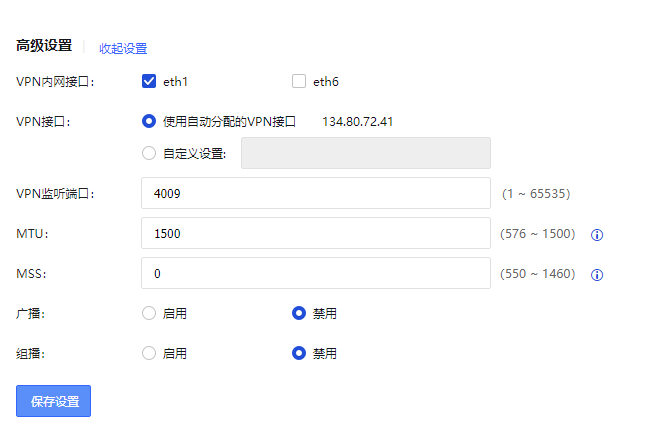

- 点击[网络]-[Sangfor/IPSecVPN]-[Sangfor VPN配置]-[基本配置],配置分支访问总部的接入地址和密钥,并且为了保证能正常建立VPN,需要勾选VPN内网接口,用于发布VPN路由。如下所示。

- 选择VPN内网接口,eht1。

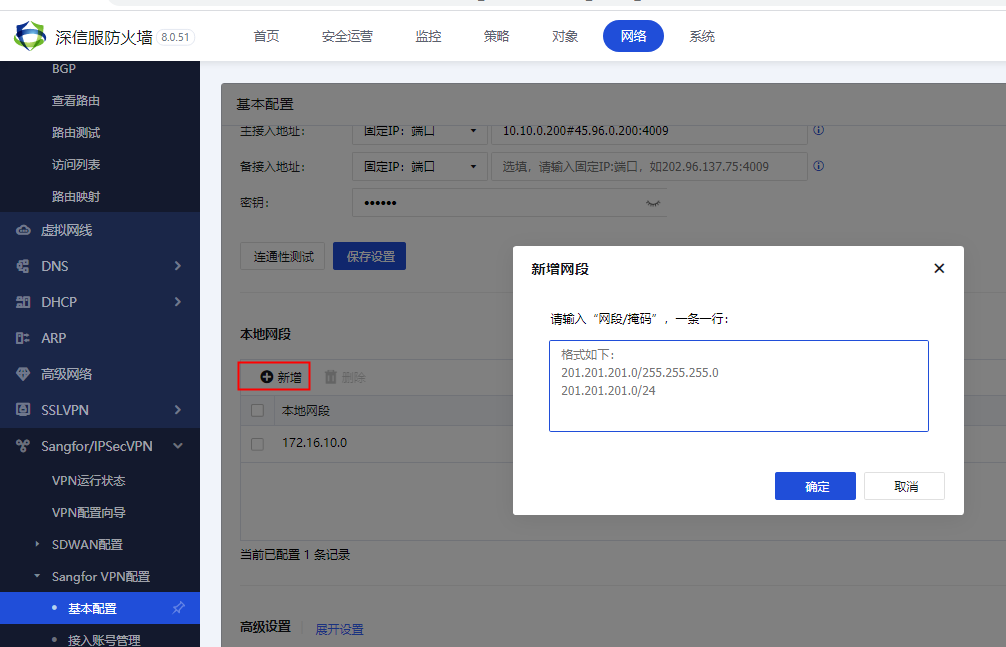

- 如果内网有其他网段,还需要配置本地子网,用于发布VPN路由实现多个网段互通。

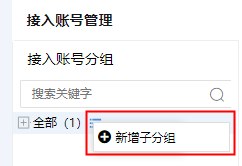

- 点击[网络]-[Sangfor/IPSecVPN]-[Sangfor VPN配置]-[接入账号管理],鼠标移动至【全部】上面,点击

![]()

- 可以新增分组,填写分组名称,完成分组的配置。

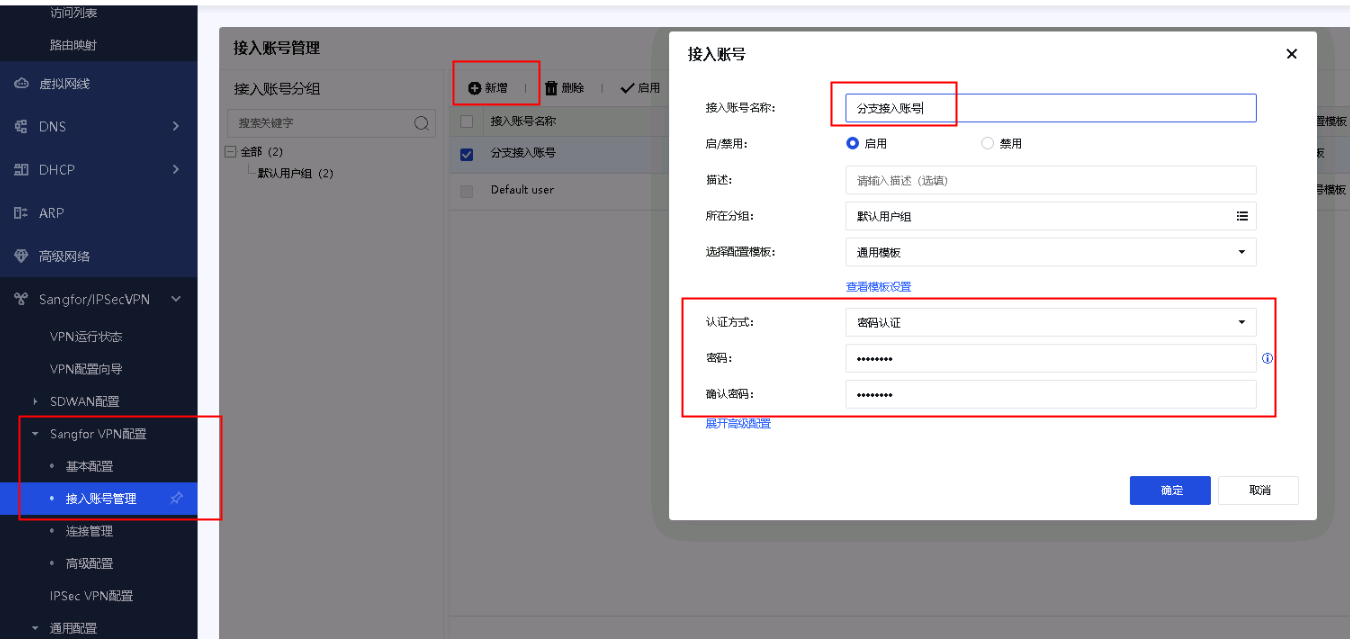

- 点击[接入账号管理],配置VPN分支接入账号,用于管理VPN接入账号信息,设置允许接入VPN的用户账号、密码、设置账号使用的配置模板、是否启用硬件捆绑鉴权、隧道内NAT、多线路选路策略等用户策略。如下图所示。

验证结果

- 登录总部与分支AF设备,点击[VPN运行状态],查看VPN隧道已成功建立。

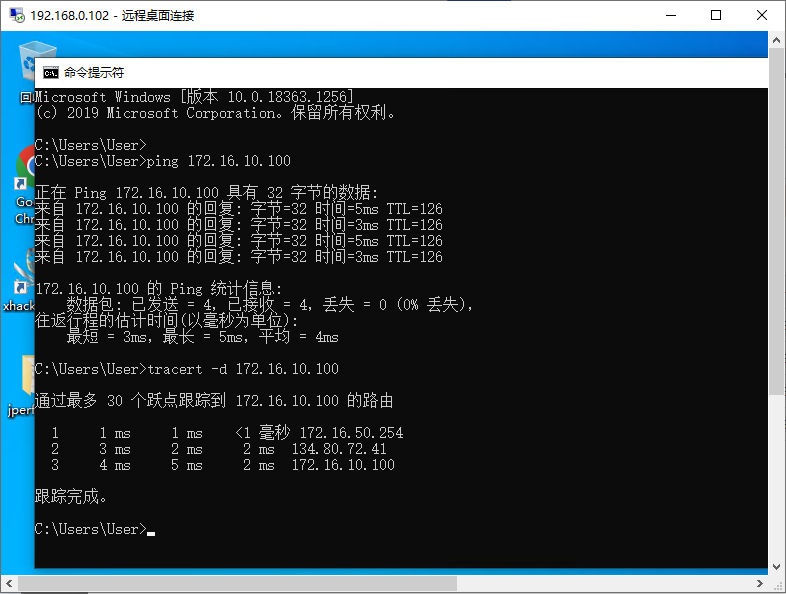

- 分支业务内网网段PC(192.168.0.102)通过ping访问总部用户内网,并通过tracert去查看路由路径如下图所示:

- 总部用户内网网段PC(192.168.0.105)通过ping访问分支业务内网,并通过tracert去查看路由路径如下图所示: